L’impératif de la sécurité SAP

Dans un environnement où les systèmes d’information sont au cœur des opérations et des obligations réglementaires (Sarbanes-Oxley, loi Sapin 2), la gestion des accès et des autorisations dans SAP est vitale. La moindre faille d’autorisation, une séparation des tâches (SoD) mal gérée ou des contrôles manuels exposent l’entreprise à des risques opérationnels et financiers majeurs.

La bonne nouvelle : Sécuriser SAP en 2026 n’est plus synonyme de complexité insurmontable si l’on combine les bonnes pratiques de gouvernance avec une automatisation pragmatique.

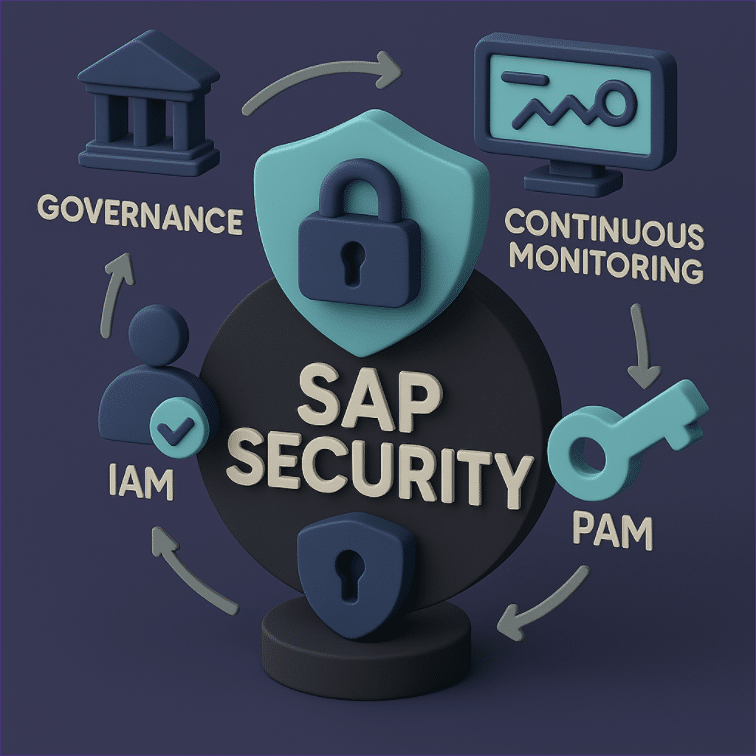

En résumé : la feuille de route pour la sécurité SAP en 2026

Sécuriser SAP et être prêt pour 2026 implique de passer d’une approche réactive à un système de Contrôle Continu Automatisé (CCM). Cette transformation repose sur trois piliers méthodologiques :

1. Gouvernance (Méthode) : Définir une matrice SoD pertinente et standardiser le cycle de vie des accès (IAM) par des workflows et des re-certifications.

2. Contrôles (Automatisation) : Basculer des contrôles manuels par échantillonnage à une surveillance automatisée et complète des processus fonctionnels et des droits d’accès.

3. Traçabilité (Preuve) : Gérer rigoureusement les accès à privilèges (PAM) et documenter l’ensemble de la démarche pour fournir des preuves d’audit irréfutables aux commissaires aux comptes.

Mettre la gouvernance au centre : rôles, SoD et processus

La sécurité commence par la structure et la méthode.

L’évaluation des risques et la matrice SoD

Avant toute refonte des rôles ou migration vers S/4HANA, il est essentiel d’évaluer l’état de votre modèle d’autorisations actuel et de définir une matrice SoD pertinente.

L’approche Secureway : Avec SWAWE Compliance Companion et son module d’analyse de risques, vous disposez d’une matrice SoD standard immédiatement personnalisable pour obtenir un diagnostic précis et actionnable.

Standardiser le cycle de vie des accès (IAM)

La gestion des accès doit être formalisée et automatisée pour éliminer les erreurs humaines :

- Mettre en place des workflows tracés pour les demandes & approbations.

- Automatiser l’attribution et la révocation des droits (provisioning/déprovisioning).

- Imposer des re-certifications périodiques des droits par les managers.

- Quick Win : Démarrez par le Top 20 des risques SoD les plus fréquents dans votre organisation.

Construire des contrôles clés… réellement appliqués (CCM)

La transformation majeure pour 2026 est le passage du contrôle par échantillonnage au contrôle continu pour garantir l’intégrité et la conformité des opérations.

Passer des contrôles manuels à l’automatisation

L’objectif est de passer à des Contrôles Continus Automatisés (CCM) qui couvrent 100% des transactions et permettent de détecter les anomalies et les fraudes potentielles en temps réel.

Le Contrôle Continu des Processus et des Droits

Le CCM doit couvrir deux dimensions essentielles :

- Contrôle des Processus Fonctionnels : Surveillance automatique des configurations critiques et des opérations à risque.

- Contrôle des Droits d’Accès : Surveillance des attributions de droits étendus ou sensibles.

- L’approche Secureway : Avec SWAWE et son module CCM (Continuous Control Monitoring), vous disposez d’un outil qui cible à la fois les droits d’accès et les processus fonctionnels.

- Quick Win : Commencez par l’automatisation de 3 contrôles à très fort impact (ex. : les paiements manuels, les modifications de données fournisseurs sensibles).

IAM / PAM : simplifier, documenter, prouver

Le troisième pilier est la gestion des accès à privilèges et la fourniture de preuves d’audit.

Gestion des accès à privilèges (PAM)

Les comptes disposant de droits étendus (accès de type Firefighter) sont une source de risque majeure s’ils ne sont pas gérés et tracés.

- Principe : Appliquer l’accès de moindre privilège au quotidien et ne recourir aux droits étendus qu’en situation d’urgence.

- Traçabilité : Chaque usage doit être horodaté, validé (workflow d’approbation) et journalisé.

Simplification et documentation pour l’audit

L’ensemble de la démarche doit aboutir à une documentation irréfutable prouvant la maîtrise des risques.

- Rapports SoD : Les rapports doivent être précis et mettre en évidence les zones de risques prioritaires.

- Preuves de Contrôle : La solution de GRC/CCM doit générer des journaux d’audit et des indicateurs de performance clés (KPI) qui prouvent l’efficacité des contrôles compensatoires.

Conclusion

Sécuriser SAP en 2026 est une question de méthode et d’automatisation. En intégrant un moteur d’analyse de risques précis dès le début, en basculant vers des contrôles continus et en gérant de manière rigoureuse les accès à privilèges, les entreprises peuvent passer d’une sécurité réactive et coûteuse à un système de gouvernance des risques préventif, mesurable et durable.

FAQ : Foire aux questions sur les contrôles continus et la sécurité SAP

Qu'est-ce que le Contrôle Continu (CCM) et pourquoi est-il indispensable pour la conformité ?

Le Contrôle Continu (CCM) est une méthode qui consiste à surveiller automatiquement et en temps réel 100% des transactions et des configurations critiques dans SAP. Il est indispensable pour la conformité (Sarbanes-Oxley, etc.) car il permet de détecter les anomalies et les risques SoD dès leur apparition, fournissant des preuves d’audit complètes et réduisant drastiquement l’exposition aux fraudes.

Notre système est ancien (ECC). Le Contrôle Continu est-il adapté avant de migrer vers S/4HANA ?

Oui, le Contrôle Continu est adapté même avant de migrer vers S/4HANA. L’implémentation de contrôles CCM sur ECC permet d’abord d’identifier les plus grandes faiblesses du système actuel et d’appliquer des correctifs immédiats. De plus, cela vous prépare méthodologiquement à la gouvernance requise par S/4HANA.

La mise en place du CCM remplace-t-elle la refonte des rôles SoD ?

Non, la mise en place du CCM ne remplace pas la refonte des rôles SoD, mais elle est complémentaire et essentielle. La refonte des rôles est une action préventive visant à minimiser le risque à la source. Le CCM est une action détective qui surveille l’activité et l’efficacité des contrôles (y compris les contrôles compensatoires), là où les risques SoD ne peuvent être totalement éliminés.

Comment Secureway gère-t-il la question des "faux positifs" dans l'analyse des risques SoD et CCM ?

Secureway gère la question des « faux positifs » en se basant sur une matrice de risques personnalisée et non générique. L’outil SWAWE permet d’analyser le risque non seulement par transactions, mais par usage réel des privilèges, ce qui réduit considérablement les alertes inutiles et permet aux équipes de se concentrer sur les menaces réelles.