Audit SAP : comment passer du diagnostic à la réduction durable des risques SoD

Dans un environnement où les systèmes d’information sont au cœur des opérations et des obligations réglementaires (comme la loi Sarbanes-Oxley ou le RGPD), la gestion des accès et des autorisations dans SAP n’est plus une simple tâche administrative. Avec la complexité croissante des architectures S/4HANA et l’impératif de la transformation digitale, l’audit des autorisations est devenu un levier fondamental pour évaluer la résilience des contrôles internes et la maîtrise des risques opérationnels et financiers.

Cet article propose une démarche structurée, de la cartographie des risques métier à la mise en place d’un système de gouvernance durable.

En résumé : l’audit SAP comme outil de gouvernance

L’audit des autorisations SAP est passé d’une simple vérification technique à un exercice stratégique de Gouvernance, Risques et Conformité (GRC). Il ne s’agit plus seulement de trouver les failles, mais de construire une architecture des accès durable et alignée sur les processus métier.

Cet article détaille une approche en trois étapes essentielles :

- Cartographie personnalisée : Établissement d’une matrice de Séparation des Tâches (SoD) rigoureuse, modélisant les risques au sein des processus critiques (comme le P2P) pour éviter les faux positifs.

- Diagnostic exhaustif : Analyse technique des rôles et des utilisateurs pour quantifier la dette technique et distinguer les risques au niveau de la configuration des rôles de ceux liés aux attributions individuelles.

- Mise sous contrôle durable : Proposition d’un plan d’action hiérarchisé incluant des quickwins (ex. : suppression des SAP_ALL) et une refonte des rôles pour une réduction mesurable et significative du risque (illustrée par le suivi de la remédiation des risques OTC et PTP).

L’objectif final est de transformer un environnement d’autorisations chaotique en un système de contrôle continu indispensable à la sécurité et à la conformité de l’entreprise.

Étape 1 : cartographie des risques et définition du périmètre

La phase initiale est critique et exige une collaboration étroite entre les équipes métier, la DSI et l’audit interne.

Modélisation des risques (SoD) : l’analyse des processus

Une matrice de Séparation des Tâches (Segregation of Duties – SoD) doit être établie. Elle doit être personnalisée pour :

- Intégrer les transactions/tuiles Fiori et les objets d’autorisation spécifiques à la solution (ex. : S/4HANA).

- Refléter les processus métier critiques de l’organisation (ex. : Procure to Pay, Order to Cash, Record to Report).

Le schéma du processus Procure-to-Pay illustre parfaitement cette complexité. Chaque flèche rouge symbolise un risque de Séparation des Tâches (SoD) « High » entre deux fonctions (ex. : la création/modification d’une Donnée de Base Fournisseur (XK01/XK02) et l’émission du Paiement comptabilité fournisseur (F110)).

Identification des accès critiques

La cartographie doit identifier les accès critiques (ex. : SAP_ALL, SAP_NEW). Ces accès doivent être mis sous gestion stricte (Firefighter ou Emergency Access Management).

Étape 2 : analyse technique et diagnostic des écarts

Cette phase exploite des moteurs d’analyse de risques dédiés.

Analyse des conflits SoD

L’outil d’analyse intègre la matrice de risques validée pour détecter les conflits. Une analyse exhaustive doit distinguer :

- Risques au niveau du rôle : Le rôle lui-même contient la capacité de réaliser un conflit SoD. Ce type de risque nécessite une refonte des rôles.

- Risques au niveau de l’utilisateur : L’utilisateur possède plusieurs rôles qui, combinés, créent un conflit SoD. Ce risque peut être géré par des ajustements d’attribution.

Évaluation des rôles et des privilèges

Le diagnostic s’attache à l’évaluation qualitative des rôles : sur-attribution des droits (Principle of Least Privilege), rôles inutilisés/obsolètes, et qualité de la construction.

Étape 3 : plan d’action, remédiation et mise sous contrôle durable

L’objectif final est la réduction effective et mesurable du risque.

Priorisation et remédiation

Le plan d’action doit prioriser les risques selon leur criticité métier et leur faisabilité technique.

- Refonte (Target Operating Model) : La solution durable est la refonte des rôles selon le principe de moindre privilège.

- Contrôles compensatoires : Pour les risques qui ne peuvent être éliminés, des contrôles compensatoires réglementaires doivent être mis en place.

- « Quickwins » : Des actions rapides, comme la suppression des rôles génériques à haut privilège (SAP_ALL), peuvent souvent réduire le risque de manière significative (25-75%).

Suivi et performance : la réduction des risques dans le temps

L’une des valeurs ajoutées majeures d’un audit structuré est la capacité à mesurer objectivement l’efficacité du plan de remédiation.

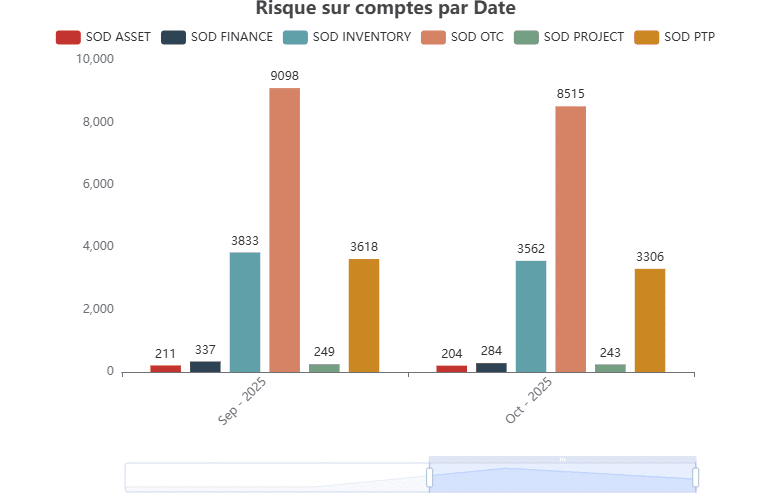

Le suivi des Risques sur comptes par Date permet de matérialiser l’évolution du niveau de sécurité.

- Mesure du risque par processus : Le risque est souvent concentré sur les processus SOD OTC (Order-to-Cash) et SOD PTP (Procure-to-Pay).

- Évaluation de la remédiation : La comparaison des barres entre Septembre et Octobre 2025 illustre l’impact des premières actions.

- Démonstration du contrôle : Cette visualisation est essentielle pour rassurer la Direction et les Auditeurs externes sur le fait que la démarche de sécurité est mesurée, pilotée et efficace.

Expertise et accompagnement

Secureway mobilise des consultants expérimentés, capables de dialoguer avec les métiers, la DSI et les auditeurs. L’approche est collaborative, avec des ateliers réguliers, des échanges documentés et une forte réactivité. Les réunions de suivi du projet permettent un suivi rigoureux et une adaptation continue.

Cette démarche nous a permis de rassurer un client qui disposait d’un niveau de risque très satisfaisant et qui pouvait encore l’améliorer très rapidement grâce aux recommandations :

« Un plan d’action rapide d’archivage des comptes, de suppression des SAP_ALL et de nettoyage des rôles inutilisés permettrait de réduire significativement le nombre de conflits.

Ces « quickwins » permettraient d’avoir des droits plus adaptés et une réduction des risques de l’ordre de 75% »

L’audit SAP devient ainsi un levier de gouvernance, de conformité et de performance. En s’appuyant sur une démarche structurée et des outils éprouvés, Secureway aide ses clients à transformer leurs risques en opportunités.

FAQ : Foire aux questions sur l’audit SAP

Quelle est la différence entre un risque SoD au niveau du rôle et un risque au niveau de l'utilisateur ?

La différence entre un risque SoD au niveau du rôle et un risque au niveau de l’utilisateur est cruciale pour la remédiation et la stratégie de correction.

- Risque au niveau du rôle : Il survient lorsque le rôle lui-même est mal construit (par exemple, un seul rôle permet de créer un fournisseur ET de le payer). Ce problème structurel nécessite une refonte du rôle.

- Risque au niveau de l’utilisateur : Il apparaît lorsque l’utilisateur possède plusieurs rôles qui, une fois cumulés, créent un conflit SoD. Ce problème peut être résolu par un simple ajustement d’attribution des rôles ou par la mise en place de contrôles compensatoires.

Qu'appelle-t-on les "quickwins" et quelle est leur véritable utilité ?

Les « quickwins » (gains rapides) sont des actions de remédiation simples et rapides à mettre en œuvre, offrant un retour sur investissement sécurité immédiat. Leur véritable utilité est de réduire drastiquement le risque latent (jusqu’à 75%) pour obtenir rapidement l’adhésion du management. Les exemples typiques incluent la suppression des rôles génériques (comme SAP_ALL) et des comptes utilisateurs obsolètes.

Comment assure-t-on la conformité après l'audit sans devoir recommencer l'exercice chaque année ?

Pour assurer la conformité après l’audit sans devoir recommencer l’exercice chaque année, l’entreprise doit migrer vers un modèle de Contrôle Continu. Cela implique l’intégration d’une solution de gestion de la Gouvernance, des Risques et de la Conformité (GRC: Governance, Risk and Compliance), essentielle pour la prévention (simulation des risques avant attribution), la surveillance (monitoring des risques en temps réel) et la certification périodique des droits.

Notre entreprise utilise S/4HANA et Fiori. L'audit SoD est-il toujours pertinent ?

Oui, l’audit SoD est toujours pertinent même si votre entreprise utilise S/4HANA et Fiori. La migration vers ces nouvelles technologies ne diminue pas, mais transforme le risque SoD. L’audit doit être adapté pour intégrer les applications Fiori (car elles donnent accès aux mêmes fonctionnalités critiques que les transactions SAP GUI historiques) et les nouveaux objets d’autorisation du modèle S/4HANA.